مجموعه جدیدی از آسیبپذیریهای مودمهای 5G توسط Qualcomm و MediaTek که در مجموع «5Ghoul» نامیده میشوند، ۷۱۴ مدل گوشی هوشمند 5G محصولات شرکتهای Google (اندروید) و اپل، روترها و مودمهای USB را تحت تأثیر قرار میدهد.

5Ghoul توسط محققان دانشگاهی از سنگاپور کشف شد که شامل ۱۴ آسیبپذیری در سیستمهای ارتباطی تلفن همراه است. ده مورد این آسیبپذیریها به صورت عمومی افشا شده و چهار مورد به دلایل امنیتی پنهان شده است.

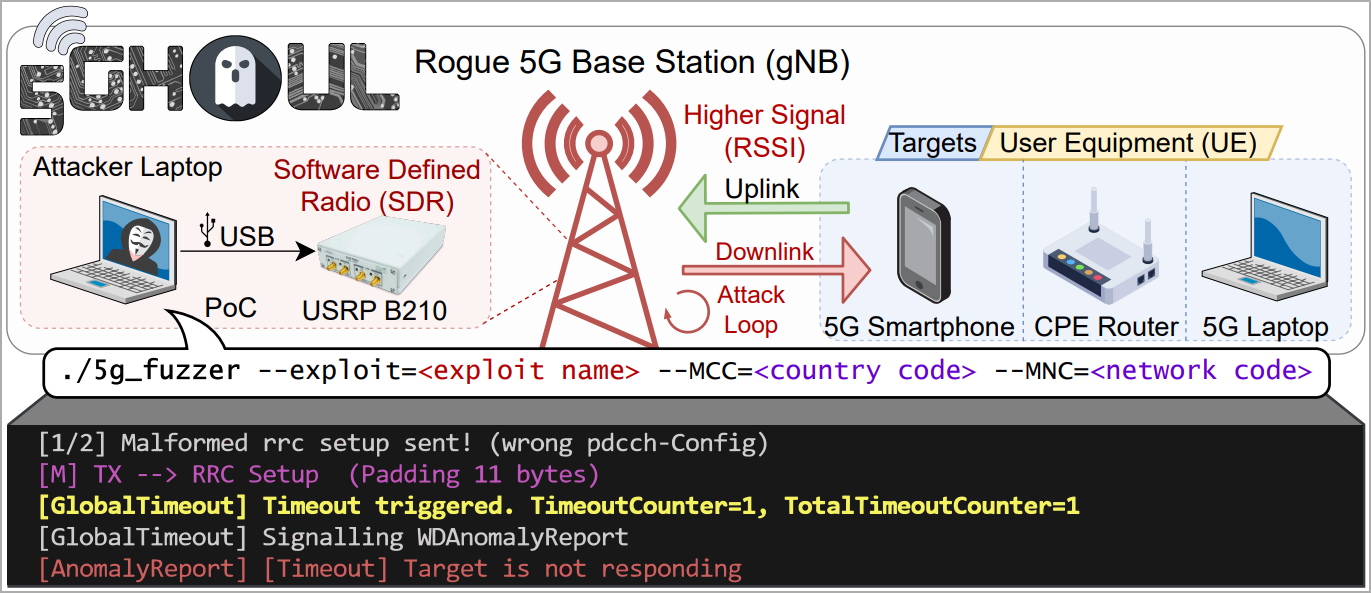

پژوهشگران، نقصهای 5Ghoul را در حین آزمایش با تجزیه و تحلیل سفتافزار مودم 5G یافتهاند و گزارش دادند که با شبیهسازی و جعل هویت یک ایستگاه اصلی 5G به راحتی میتوان از این نقصها به صورت over-the-air سواستفاده کرد. این امر حتی زمانی که مهاجمان اطلاعاتی در مورد سیم کارت هدف نداشته باشند، امکانپذیر است زیرا حمله قبل از مرحله تأیید هویت NAS صورت میگیرد.

بنابر آنچه که محققان asset-group وبسایت خود تصریح کردند: مهاجم برای تکمیل ثبت شبکه NAS، نیازی به آگاهی از اطلاعات سری تجهیزات کاربرِ (UE) هدف مانند جزئیات سیم کارت، تجهیزات کاربر ندارد و صرفا باید با استفاده از پارامترهای شناخته شده اتصال Cell Tower (مانند SSB ARFCN، کد منطقه ردیابی، شناسه سلول فیزیکی (Physical Cell ID) و … gNB معتبر را جعل کند.

جزئیات آسیبپذیری 5Ghoul

ده آسیبپذیری 5Ghoul که به طور عمومی برای Qualcomm و MediaTek تا ۷ دسامبر ۲۰۲۳ افشا شدهاند، به شرح موارد زیر است:

- CVE-2023-33043: نقصی که در آن دریافت بسته داده تبادلی (PDU) MAC/RLC نامعتبر، میتواند منجر به حمله منع سرویس (DoS) در مودمهای Qualcomm X55/X60 شود. مهاجمان میتوانند یک فریم اتصال نامعتبر MAC downlink را با استفاده از یک gNB مخرب،به تجهیزات کاربر 5G (UE) ارسال کنند که باعث قطعی موقت سیستم و راهاندازی مجدد مودم میشود.

- CVE-2023-33044: نقصی که در آن بسته داده تبادلی NAS ناشناخته، باعث حمله DoS در مودمهای Qualcomm X55/X60 میشود. این آسیبپذیری به مهاجمان اجازه میدهد تا با ارسال یک NAS PDU نامعتبر به UE هدف، مودم را از کار بیندازد و راهاندازی مجدد شود.

- CVE-2023-33042: غیرفعال کردن 5G/Downgrade از طریق تنظیم RRC نامعتبر pdcch-Config، در مودمهای Qualcomm X55/X60 که منجر به downgrade یا حمله DoS میشود. مهاجم میتواند یک فریم RRC ناقص را در طول پروسه پیوست RRC ارسال کند، اتصال 5G را غیرفعال کند تا برای بازیابی به راهاندازی مجدد دستی نیاز باشد.

- CVE-2023-32842: تنظیم RRC نامعتبر spCellConfig باعث انجام حمله DoS در مودمهای MediaTek Dimensity 900/1200 میشود. این آسیبپذیری به دلیل راهاندازی اتصال RRC نادرست است که منجر به خرابی مودم و راهاندازی مجدد دستگاههای آسیب دیده میشود.

- CVE-2023-32844: در این آسیبپذیری تنظیم RRC نامعتبر CSReportConfig باعث حمله DoS در مودمهای MediaTek Dimensity 900/1200 میشود. در واقع مهاجمان با ارسال یک راهاندازی اتصال RRC نادرست و ناقص، میتوانند باعث از کار افتادن مودم و راهاندازی مجدد آن شوند.

- CVE-2023-20702: آسیبپذیری در مودمهای MediaTek Dimensity 900/1200 که حمله DoS (یا null pointer dereference) را از طریق توالی دادههای RLC نامعتبر امکانپذیر میسازد. مهاجم میتواند با ارسال یک بسته داده تبادلی RLC نادرست که منجر به خرابی مودم و راه اندازی مجدد میشود، از این مورد سوءاستفاده کند.

- CVE-2023-32846: در این نقص تنظیم RRC ناقص CellGroupConfig، منجر به حمله DoS (یا null pointer dereference) در مودمهای MediaTek Dimensity 900/1200میشود. تنظیم ناقص اتصال RRC میتواند به خرابی مودم منتهی شود.

- CVE-2023-32841: این نقص شامل ارسال راهاندازی اتصال RRC نادرست است و خرابی مودم در دستگاههای آسیبپذیر را در پی خواهد داشت. در واقع تنظیم RRC نامعتبر searchSpacesToAddModList ، که باعث حمله DoS در مودمهای MediaTek Dimensity 900/1200 میشود.

- CVE-2023-32843: پیکربندی Uplink RRC نامعتبر که باعث DoS در مودمهای MediaTek Dimensity 900/1200 میشود. ارسال راهاندازی اتصال RRC نادرست منجر به خرابی مودم و راهاندازی مجدد در دستگاههای آسیب دیده خواهد شد.

- CVE-2023-32845: پیکربندی Null RRC Uplink منجر به انجام حمله DoS در مودمهای MediaTek Dimensity 900/1200 میشود. یک تنظیم ناقص اتصال RRC با فیلدهای RRC payload خاص که روی null تنظیم شده است، میتواند منجر به خرابی مودم شود.

📌 از این میان، نقص امنیتی CVE-2023-33042 به سبب قابلیت وادار کردن دستگاه به قطع اتصال از شبکه 5G و بازگشت به اتصال 4G و قراردادن در معرض آسیبپذیریهای احتمالی در دامنه 4G و طیف گستردهای از حملات، نگران کننده است.

محصولات آسیبپذیر

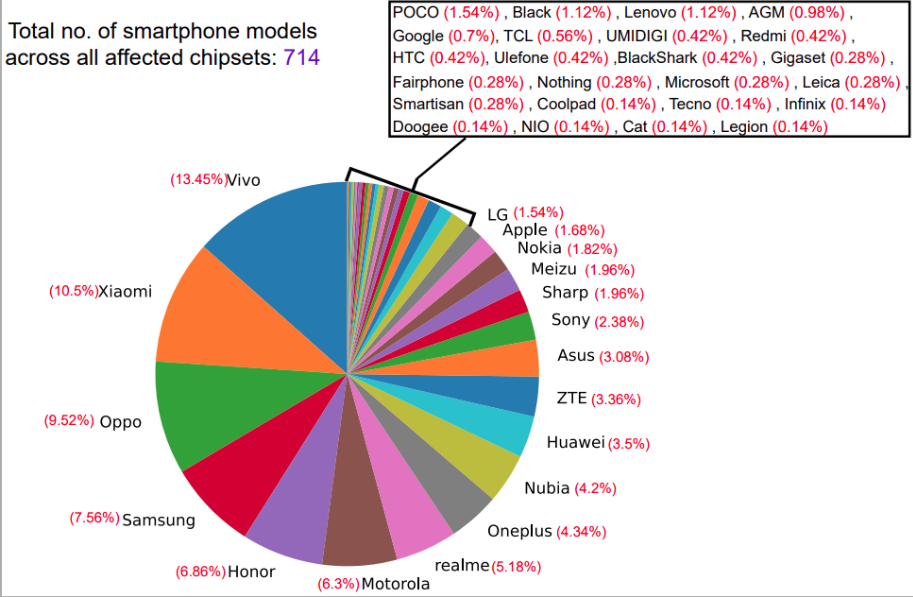

برخی از محصولات آسیبپذیر شامل گوشیهای POCO، Black، Lenovo، AGM، Google، TCL، Redmi، HTC، Microsoft و Gigaset میشود و لیست کامل آن در تصویر زیر آورده شده است که البته نقصهای فاش شده به دستگاههای مذکور محدود نمیشوند و شناسایی مدلهای آسیب دیده همچنان ادامه دارد. به گفته محققان، ۷۱۴ گوشی هوشمند از ۲۴ برند تحت تأثیر قرار گرفتهاند.

🟥 نشانههای حمله 5Ghoul شامل از دست دادن اتصالات 5G، ناتوانی در اتصال مجدد تا زمانی که دستگاه راهاندازی مجدد نشود و افت مداوم به 4G با وجود در دسترس بودن شبکه 5G در منطقه است.

توصیه امنیتی

✔️ Qualcomm و MediaTek هر دو بولتنهای امنیتی برای آسیبپذیریهای فاش شده 5Ghoul منتشر کردند. گرچه به روزرسانیهای امنیتی دو ماه پیش در اختیار تولیدکنندگان دستگاه قرار گرفته است با این حال، با توجه به پیچیدگی عرضه نرمافزار به خصوص در اندروید ارائه وصلهها از طریق به روزرسانیهای امنیتی به کاربران نهایی اندکی زمانبر خواهد بود.

✔️ درصورت نگرانی بیش از حد از نقصهای 5Ghool، تنها راه حل عملی این است که از 5G تا هنگام دسترسپذیر شدن وصلهها استفاده نکنید.

❎ برخی از مدلهای گوشیهای هوشمند آسیب دیده و سایر دستگاهها نیز هرگز این وصلهها را دریافت نخواهند کرد چرا که احتمالاً به پایان پشتیبانی رسیدهاند.