گوگل در یک به روزرسانی امنیتی فوری، ششمین آسیبپذیری روز صفر Chrome در سال جاری را که برای مقابله با سوءاستفادههای مداوم و فعال در حملات منتشر شد، برطرف ساخت.

این آسیبپذیری با شدت بالا که به شناسه CVE-2023-6345 ردیابی میشود، به عنوان نقص سرریز اعداد صحیح (Integer overflow) در Skia، یک کتابخانه گرافیکی دو بعدی منبع باز توصیف شده است.

شرکت گوگل در یک توصیه امنیتی جدید، وجود بهرهبرداری (exploit) برای نقص امنیتی CVE-2023-6345 را تایید کرد و گفت: گوگل آگاه است که یک exploit برای CVE-2023-6345 وجود دارد.

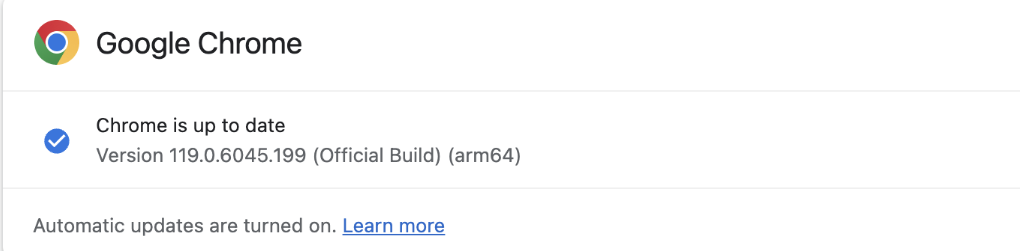

📢 هم اکنون این آسیبپذیری در کانال Stable Desktop برطرف گردیده و به منظور کاهش تهدیدات احتمالی به کاربران Windows توصیه شده است که Chrome خود را به نسخه 119.0.6045.199/.200 و کاربران macOS و Linux نیز به نسخه 119.0.6045.199 ارتقا دهند.

همچنین به کاربران مرورگرهای مبتنی بر Chromium مانند Microsoft Edge، Brave، Opera، و Vivaldi توصیه شده است که به محض دسترسپذیر شدن، اصلاحیهها را اعمال کنند.

گفتنی است که مرورگر وب بهروزرسانیهای جدید را به صورت خودکار بررسی میکند و پس از راهاندازی بعدی برای کاربرانی که نمیخواهند این کار را دستی انجام دهند، آنها را نصب میکند.

احتمال سوء استفاده از این نقص در حملات نرمافزارهای جاسوسی

آسیبپذیری روز صفر مذکور که ناشی از نقص سرریز اعداد صحیح در کتابخانه گرافیکی دو بعدی منبع باز Skia است و خطراتی از خرابی تا اجرای کد دلخواه را به همراه دارد، در 24 نوامبر توسط پژوهشگران امنیتی گروه تحلیل تهدیدات گوگل (TAG) گزارش شد. (Skia همچنین به عنوان موتور گرافیکی توسط سایر محصولات مانند ChromeOS، اندروید و Flutter استفاده میشود). Google TAG به کشف روز صفرهایی معروف است که اغلب توسط گروههای هکر دولتی در کمپینهای جاسوسافزاری که افراد برجستهای مانند روزنامهنگاران و سیاستمداران مخالف را هدف قرار میدهند، مورد سوء استفاده واقع میشود.

بنابر گفته این شرکت: دسترسی به جزئیات روز صفر ممکن است تا زمانی که اکثر کاربران مرورگر خود را به روزرسانی نکردهاند، محدود باقی بماند و در صورتی که این نقص بر روی نرمافزارهای شخص ثالثی که هنوز وصله نشدهاند نیز تأثیر بگذارد، این محدودیت تمدید میشود.

“دسترسی به جزئیات نقصها و لینکها ممکن است تا زمانی که اکثر کاربران با یک وصله بهروزرسانی شوند، محدود گردد. همچنین اگر نقصی در کتابخانه شخص ثالثی وجود داشته باشد که پروژههای دیگر به طور مشابه به آن وابسته هستند، اما هنوز برطرف نشدهاند، محدودیتها را حفظ خواهیم کرد.” هدف از این کار کاهش احتمال توسعه exploitهای CVE-2023-6345، توسط عوامل تهدید با بهرهگیری از اطلاعات فنی جدید منتشر شده در مورد آسیبپذیری است.

لازم به ذکر است که گوگل در ماه سپتامبر، دو روز صفر دیگر با شناسههای CVE-2023-5217 و CVE-2023-4863 (چهارمین و پنجمین مورد از آغاز سال 2023) را که در حملات مورد سوء استفاده قرار میگیرند، برطرف کرد.

- CVE-2023-2033 (امتیاز CVSS: 8.8): نقص سردرگمی نوع (Type confusion) در V8

- CVE-2023-2136 (امتیاز CVSS: 9.6): سرریز عدد صحیح در Skia

- CVE-2023-3079 (امتیاز CVSS: 8.8): سردرگمی نوع در V8

- CVE-2023-4863 (امتیاز CVSS: 8.8) – سرریز بافر پشته ( Heap buffer overflow) در WebP

- CVE-2023-5217 (امتیاز CVSS: 8.8) – سرریز بافر پشته در رمزگذاری vp8 در libvpx